Backups verschlüsseln

Voraussetzungen

Inhaltsverzeichnis

Was ist eine Verschlüsselung und welche Vorteile habe ich davon?

Eine Verschlüsselung ist ein zusätzlicher Schutz Ihrer Daten. Wenn Sie z. B. sensible Informationen ausschließlich an einem bestimmten Ort speichern, auf den nur berechtigte Leute zugreifen können, haben Sie den ersten Schutzwall für Ihre Daten geschaffen. Eine Verschlüsselung bedeutet nun, dass Sie die Daten durch eine Codierung „verfälschen“. Nur wenn jemand den passenden Code weiß, kann er die Daten lesen.

Das bedeutet also für Ihre Backups: Wenn ein Unberechtigter auf irgendeine Weise Zugang zu den Backup-Dateien von 1CRM erlangt, muss diese Person einen bestimmten Schlüssel besitzen, damit sie auf die Daten der Backups zugreifen kann.

Wie verschlüsselt 1CRM die Backups?

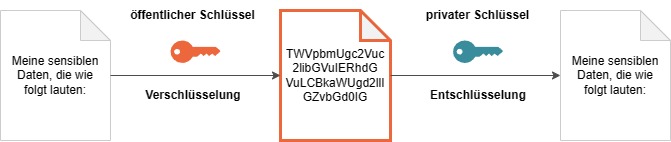

Die Verschlüsselung erfolgt mittels symmetrischer Kryptographie. Dieses Verfahren benutzt für die Ver- und Entschlüsselung zwei Schlüssel: einen öffentlichen und einen privaten Schlüssel (auch public key und private key genannt).

Mit dem öffentlichen Schlüssel verschlüsseln Sie Ihre Daten. Sobald die Daten verschlüsselt sind, lassen sich die Daten ausschließlich mit dem privaten Schlüssel entschlüsseln. Der öffentliche Schlüssel und der private Schlüssel bilden zusammen also ein Schlüsselpaar.

Damit Sie Ihre Backups entschlüsseln können, müssen Sie somit den privaten Schlüssel besitzen.

Voraussetzungen für eine Verschlüsselung

- Auf dem Server, auf dem 1CRM läuft, müssen die Programme zip und openssl installiert sein.

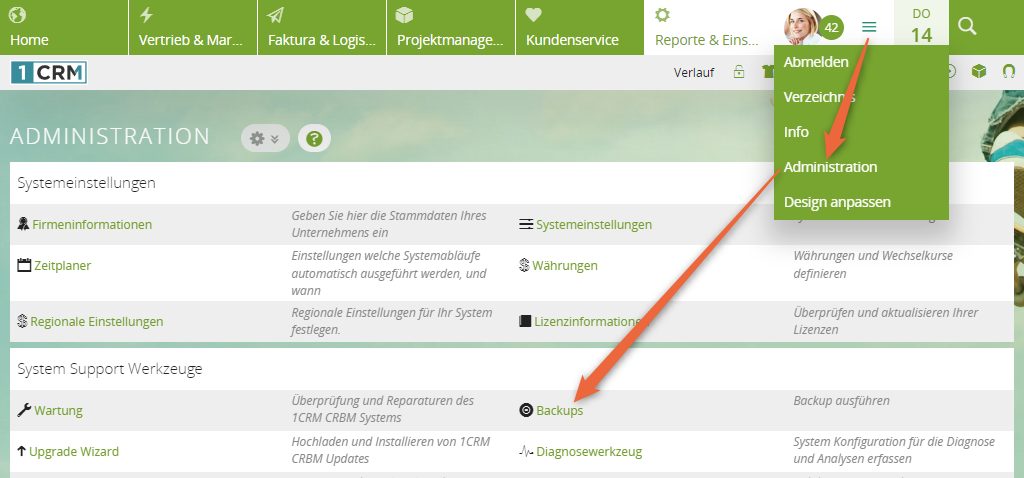

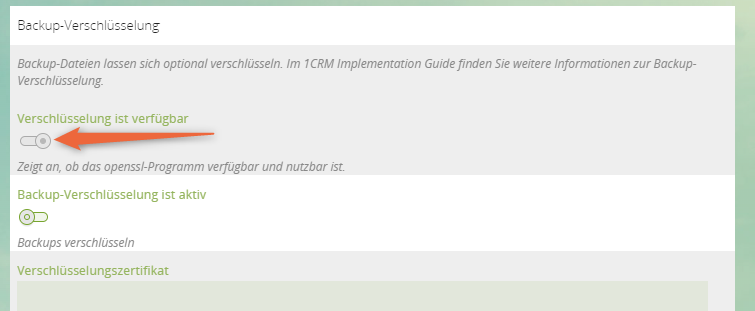

Wenn Ihre 1CRM-Instanz auf unserer 1CRM-Cloud läuft, sind diese Programme verfügbar. - Um zu prüfen, ob die Verschlüsselung von Backups verfügbar ist, öffnen Sie unter

Administrationdie AnsichtBackups. Wenn die OptionVerschlüsselung ist verfügbaraktiviert ist, können Sie die Backup-Verschlüsselung verwenden. Wenn die Option nicht aktiviert ist, wird eine Beschreibung der Probleme angezeigt.

Öffentlicher und Privater Schlüssel mit openssl

Da Sie 2 Schlüssel brauchen, müssen Sie mit openssl 2 Schlüssel generieren. Für die Generierung geben Sie 2 Befehle ein. Die Beispiele in Klammern beziehen sich auf die Befehle in der nachfolgenden Anleitung:

| Befehl | Beschreibung |

|---|---|

| openssl req […] | Mit diesem Befehl erzeugen Sie den privaten Schlüssel.

Über die Option –keyout wird die Datei des privaten Schlüssels in dem Dateiformat pem erzeugt (-keyout privkey.pem). Außerdem wird weitere Datei über die Option –out erzeugt, die nur für die Generierung des Zertifikats mit dem öffentlichen Schlüssel notwendig ist (-out req.pem). |

| openssl x509 […] | Mit diesem Befehl erzeugen Sie ein selbstsigniertes Zertifikat, das den öffentlichen Schlüssel enthält. Das Zertifikat ermöglicht Ihnen, den Schlüssel für die Server-/Client-Authentifizierung zu verwenden.

Über die Option –out wird die Zertifikatsdatei mit dem öffentlichen Schlüssel in dem Dateiformat pem erzeugt (-out cert.pem). Da der sich der öffentliche Schlüssel immer auf den privaten Schlüssel bezieht, wird der private Schlüssel in diesem Befehl einbezogen (-signkey privkey.pem). Auch die Gültigkeitsdauer des Zertifikats lässt sich im Befehl angeben über die Option –days (-days 30000). Nach Ablauf dieser Dauer muss das Zertifikat des öffentlichen Schlüssels erneut werden (nicht jedoch der öffentliche Schüssels selbst).

|

Backup verschlüsseln

Damit Sie Ihre Backups verschlüsseln können, sind folgende Schritte notwendig

- Öffentlichen und privaten Schlüssel generieren.

- Inhalt des Zertifikats mit dem öffentlichen Schlüssel in den 1CRM-Einstellungen unter

Administration>Backups>Verschlüsselungszertifikathinterlegen. - Testen.

1. Schlüssel generieren

1 Prüfen, ob openssl auf dem Computer installiert ist

Damit Sie die Schlüssel generieren können, muss openssl auf dem Computer installiert sein. Auf MacOS- oder Linux-Rechnern ist openssl normalerweise bereits installiert. Auf Windows-Rechnern können Sie openssl über https://slproweb.com/products/Win32OpenSSL.htm beziehen.

2 Öffentlichen und privaten Schlüssel generieren

Um das Schlüsselpaar zu generieren, öffnen Sie das Terminal bzw. die Eingabeaufforderung und führen Sie folgende Befehle aus:

openssl req -newkey rsa:4096 -keyout privkey.pem -out req.pem

openssl x509 -days 30000 -req -in req.pem -signkey privkey.pem -out cert.pem

Mit diesen Befehlen werden Ihr privater Schlüssel (privkey.pem), eine Zertifikatsdatei mit Ihrem öffentlichen Schlüssel (cert.pem) und eine Vermittlungsanforderungsdatei (req.pem) erzeugt. Sie können die zwischengeschaltete Datei req.pem entfernen.

3 Passwort für openssl req setzen

openssl req fragt Sie nach einem Passwort für den privaten Schlüssel und nach einer Bestätigung dieses Passworts. Dieses Passwort wird für die Entschlüsselung der Sicherungskopie benötigt, also merken Sie sich das Passwort gut. Außerdem fragt das Programm nach einigen zusätzlichen Informationen. Es ist nicht wichtig, was Sie als Antwort eingeben. Stellen Sie nur sicher, dass Sie auf mindestens eine der Fragen eine nicht leere Antwort eingeben. Achten Sie darauf, dass Sie bei der Frage nach dem Passwort nur die Eingabetaste drücken.

4 Passwort für openssl x509 setzen

openssl x509 fragt ebenfalls nach einem Passwort. Nutzen Sie das Passwort für den privaten Schlüssel von openssl req.

5 Privaten Schlüssel sicher speichern

Verschieben Sie die Datei privkey.pem an einen sicheren Ort, z. B. auf ein Flash-Laufwerk, den Sie an einem sicheren Ort aufbewahren. Erst wenn Sie ein Backup entschlüsseln müssen, brauchen Sie diese Datei.

2. Inhalt von cert.pem nach 1CRM kopieren

1 Cert.pem in einem Editor öffnen

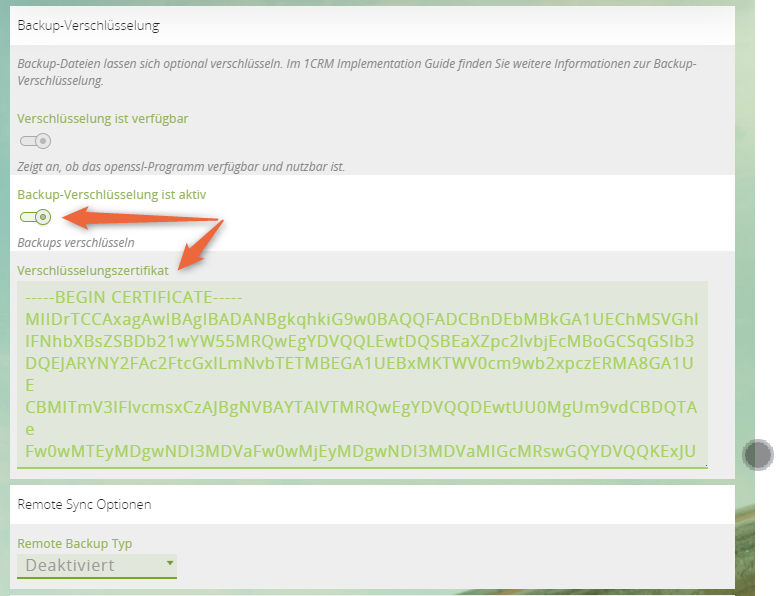

Öffnen Sie die Datei cert.pem in einem Texteditor und kopieren Sie den Inhalt der Datei.

2 Ansicht Backups in 1CRM öffnen

Öffnen Sie in 1CRM die Administration und wählen Sie Backups. Fügen Sie das Zertifikat in das Feld Verschlüsselungszertifikat ein. Vergewissern Sie sich, dass die Option Backup-Verschlüsselung ist aktiv aktiviert ist. Klicken Sie auf Speichern.

Bewahren Sie die Datei cert.pem für den Fall auf, dass Sie versehentlich die 1CRM-Sicherungseinstellungen ändern.

3. Testen

Wir empfehlen, nach Abschluss der Einrichtung ein Backup zu erstellen, die Datei herunterzuladen und dann zu versuchen, die Datei zu entschlüsseln. Auf diese Weise stellen Sie sicher, dass alles korrekt eingerichtet ist und Sie Ihre Backups entschlüsseln können.

Backup entschlüsseln

1 Alle notwendigen Daten zusammentragen

Um ein Backup zu entschlüsseln, brauchen Sie

- die Backup-Datei selbst. Die Datei trägt einen Namen wie backup_20200805_053355.zip.enc,

- Ihr Passwort für den privaten Schlüssel und

- Ihren privaten Schlüssel (privkey.pem).

2 Konsole bzw. Eingabeaufforderung öffnen und Befehl ausführen

Führen Sie den folgenden Befehl aus:

openssl smime -decrypt -binary -in backup_20200805_053355.zip.enc -inform DER -out decrypted.zip -inkey privkey.pem -aes-256-cbc

Sie werden nach einem Passwort gefragt. Verwenden Sie das Passwort für den privaten Schlüssel, das Sie zuvor erstellt haben.

Wenn die Entschlüsselung erfolgreich war, wird eine Datei decrypted.zip mit einer Größe ungleich Null erstellt.